Tripwire是一个免费开源的入侵检测系统(IDS)。它是一个安全工具,用于监控和提醒系统上的文件更改。Tripwire是一个强大的IDS,可以保护您的系统免受不必要的更改。您可以监视系统文件,包括网站文件。因此,当正在监视的任何文件中有任何不需要的文件更改时,tripwire将检查您的系统并提醒您(如果设置到位)。

在本教程中,我们将向您展示如何在Ubuntu 16.04上安装和配置基于Tripwire主机的IDS。我们还将向您展示如何配置tripwire来监视和检测系统上的修改文件。

接下来做什么

安装Tripwire

为Ubuntu系统配置Tripwire策略

验证Tripwire配置

将新规则集添加到Tripwire策略

设置Tripwire通知和cron

条件

Ubuntu 16.04服务器

Root权限

步骤1-安装Tripwire

第一步是在系统上安装绊网。该工具可在官方Ubuntu存储库中使用-只需更新您的Ubuntu存储库并使用以下命令安装Tripwire。

sudo apt update

sudo apt install -y tripwire在安装过程中,您将被问及Postfix SMTP配置。选择“Internet站点”,然后单击“确定”继续安装。

![图片[1]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/ae7b77317c090232.png)

对于邮件系统名称,保留默认值(如下所示),然后选择“确定”继续。

![图片[2]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/f2c6c57a74090255.png)

接下来,您将被问及Tripwire配置。

为Tripwire创建新的“站点密钥”-选择“是”,然后按Enter键继续。

![图片[3]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/5f83954f84090311.png)

现在,对于“本地密钥”,选择“是”,然后再次按Enter键。

![图片[4]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/95cdbd53df090327.png)

对于“重建三线配置”选项,选择“是”。

![图片[5]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/b1bd45f226090358.png)

重建Tripwire策略选项也是如此-选择“是”。

![图片[6]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/715cbbede2090413.png)

现在,系统将提示您输入“站点密钥”密码。键入密码并选择“确定”。

![图片[7]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/964021cc6a090430.png)

重复“站点密钥”密码。

![图片[8]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/58262d7c85090450.png)

然后,对于“本地密钥”密码,键入密码并选择“确定”。

![图片[9]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/b0b3de2740090507.png)

重复“本地密钥”密码。

![图片[10]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/4a9fb63b4f090532.png)

现在Ubuntu 16.04上的tripwire安装已经完成。

步骤2-为Ubuntu系统配置Tripwire策略

在这一步中,我们将为我们的Ubuntu系统配置Tripwire。所有与Tripwire相关的配置都位于“/etc/Tripwire”目录中。

安装Tripwire后,我们需要初始化数据库系统。为它运行以下命令。

sudo tripwire --init系统将询问您的本地密钥密码-键入您的本地密码,然后按Enter键。

您可能会收到错误“没有这样的目录”,如下所示。

![图片[11]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/9f1bb38894090620.png)

为了解决这个错误,我们需要编辑Tripwire配置文件并重新生成配置。

在编辑Tripwire配置之前,我们需要检查哪个目录不存在,您可以使用以下命令执行此操作。

sudo sh -c "tripwire --check | grep Filename > no-directory.txt"现在,您可以通过以下方式查看所有不存在的目录和文件。

cat no-directory.txt![图片[12]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/f384ec079c090705.png)

接下来,转到Tripwire配置目录并编辑配置文件twpol.txt。

cd /etc/tripwire/

vim twpol.txt在“Boot Scripts”规则中,按如下方式注释该行。

(

rulename = "Boot Scripts",

severity = $(SIG_HI)

)

{

/etc/init.d -> $(SEC_BIN) ;

#/etc/rc.boot -> $(SEC_BIN) ;

/etc/rcS.d -> $(SEC_BIN) ;关于“系统启动更改”规则,请按照以下方式进行评论。

(

rulename = "System boot changes",

severity = $(SIG_HI)

)

{

#/var/lock -> $(SEC_CONFIG) ;

#/var/run -> $(SEC_CONFIG) ; # daemon PIDs

/var/log -> $(SEC_CONFIG) ;在“根配置文件”规则上,进行以下更改。

(

rulename = "Root config files",

severity = 100

)

{

/root -> $(SEC_CRIT) ; # Catch all additions to /root

#/root/mail -> $(SEC_CONFIG) ;

#/root/Mail -> $(SEC_CONFIG) ;

#/root/.xsession-errors -> $(SEC_CONFIG) ;

#/root/.xauth -> $(SEC_CONFIG) ;

#/root/.tcshrc -> $(SEC_CONFIG) ;

#/root/.sawfish -> $(SEC_CONFIG) ;

#/root/.pinerc -> $(SEC_CONFIG) ;

#/root/.mc -> $(SEC_CONFIG) ;

#/root/.gnome_private -> $(SEC_CONFIG) ;

#/root/.gnome-desktop -> $(SEC_CONFIG) ;

#/root/.gnome -> $(SEC_CONFIG) ;

#/root/.esd_auth -> $(SEC_CONFIG) ;

#/root/.elm -> $(SEC_CONFIG) ;

#/root/.cshrc -> $(SEC_CONFIG) ;

/root/.bashrc -> $(SEC_CONFIG) ;

#/root/.bash_profile -> $(SEC_CONFIG) ;

#/root/.bash_logout -> $(SEC_CONFIG) ;

/root/.bash_history -> $(SEC_CONFIG) ;

#/root/.amandahosts -> $(SEC_CONFIG) ;

#/root/.addressbook.lu -> $(SEC_CONFIG) ;

#/root/.addressbook -> $(SEC_CONFIG) ;

#/root/.Xresources -> $(SEC_CONFIG) ;

#/root/.Xauthority -> $(SEC_CONFIG) -i ; # Changes Inode number on login

#/root/.ICEauthority -> $(SEC_CONFIG) ;在“设备和内核信息”规则上,按如下方式更改行。

(

rulename = "Devices & Kernel information",

severity = $(SIG_HI),

)

{

/dev -> $(Device) ;

/dev/pts -> $(Device);

/dev/shm -> $(Device);

/dev/hugepages -> $(Device);

/dev/mqueue -> $(Device);

#/proc -> $(Device) ;

/proc/devices -> $(Device) ;

/proc/net -> $(Device) ;

/proc/tty -> $(Device) ;

/proc/cpuinfo -> $(Device) ;

/proc/modules -> $(Device) ;

/proc/mounts -> $(Device) ;

/proc/dma -> $(Device) ;

/proc/filesystems -> $(Device) ;

/proc/interrupts -> $(Device) ;

/proc/ioports -> $(Device) ;

/proc/scsi -> $(Device) ;

/proc/kcore -> $(Device) ;

/proc/self -> $(Device) ;

/proc/kmsg -> $(Device) ;

/proc/stat -> $(Device) ;

/proc/loadavg -> $(Device) ;

/proc/uptime -> $(Device) ;

/proc/locks -> $(Device) ;

/proc/meminfo -> $(Device) ;

/proc/misc -> $(Device) ;

}就是这样。保存更改并退出编辑器。

编辑配置文件后,通过使用twadmin命令重新创建加密的策略文件来实现所有更改,如下所示。

sudo twadmin -m P /etc/tripwire/twpol.txt键入“站点密钥”密码,然后按Enter键。

这样,将创建新的Tripwire策略。现在,重新初始化Tripwire数据库。

sudo tripwire --init键入您的本地密钥密码,并确保这次没有错误。

![图片[13]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/0db63febae090939.png)

已为Ubuntu系统配置Tripwire策略

步骤3-检查系统文件的完整性

Tripwire已安装,Tripwire策略已更新并重新初始化。在此步骤中,我们将使用Tripwire手动检查系统。

使用以下命令验证所有系统文件。

sudo tripwire --check您应该在结果/输出中得到“无违规”和“无错误”。

![图片[14]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/d8882c4688091025.png)

接下来,在根目录中添加一个新文件,然后再次使用Tripwire检查系统。

cd ~/

touch hakase-labs.txtsudo tripwire --check在输出中,添加文件和修改文件所在的目录应显示为违规。

请参阅下面的结果。

![图片[15]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/f1ebdb4d9e091128.png)

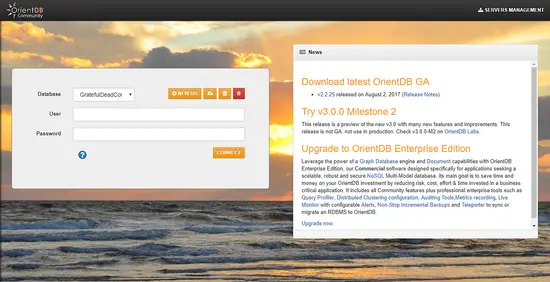

步骤4-向Tripwire添加新规则

在此步骤中,我们希望将新的Tripwire规则添加到配置中。要创建新的tripwire策略,我们需要定义规则名称、严重性和文件类型。在此步骤中,我们将尝试添加名为“Wordpress Data”的新规则,其严重性为“High/SIG_HI”,并且该目录上的所有文件都是关键的,不能更改。

转到tripwire配置目录并编辑配置文件“twpol.txt”。

cd /etc/tripwire/

vim twpol.txt转到行尾,粘贴下面的Tripwire规则示例。

# Ruleset for WordPress

(

rulename = "Wordpress Ruleset",

severity= $(SIG_HI)

)

{

/var/www -> $(SEC_CRIT);

}保存并退出。

现在重新生成tripwire配置文件。

sudo twadmin -m P /etc/tripwire/twpol.txt键入您的站点密钥密码。

并重新初始化Tripwire数据库。

sudo tripwire --init键入您的本地密钥密码。

![图片[16]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/a90485e5ca091248.png)

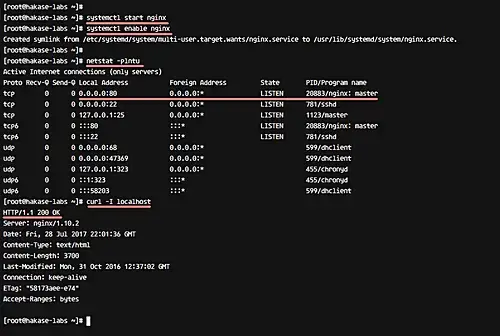

如果所有这些配置都已完成,我们可以尝试创建一个新文件或修改“/var/www/”目录下的文件。

转到“/var/www/”目录,创建一个新文件并修改索引文件。

cd /var/www/

touch hakase-labs.txt

echo "<h1> Hakase-labs Tutorial</h1>" > html/index.nginx-debian.html使用下面的tripwire命令检查系统。

sudo tripwire --check您将收到安全级别为100的系统违规通知,如下所示。

![图片[17]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/391d0365bc091340.png)

添加了新的Tripwire规则。

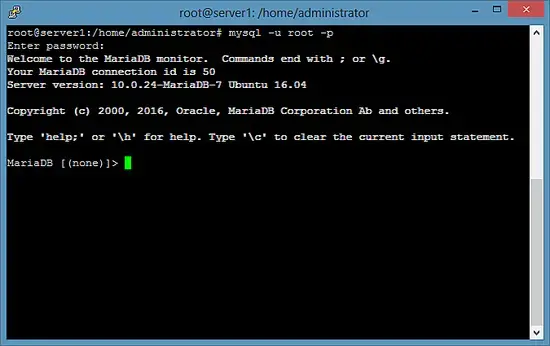

步骤5-设置Tripwire通知和cron

在此步骤中,我们将为特定的Tripwire规则集策略配置通知,并为自动系统检查配置cron。

对于电子邮件通知,Tripwire在配置中提供了一个函数“emailto”。Tripwire使用Postfix进行电子邮件通知,并在工具安装过程中自动安装。

在配置电子邮件通知之前,请使用以下命令测试Tripwire通知。

tripwire --test --email [email protected]请确保您有来自服务器的电子邮件,如下所示。

![图片[18]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/003dcbe86d091423.png)

现在转到“/etc/tripwire”目录并编辑“twpol.txt”配置。

cd /etc/tripwire/

vim twpol.txt在“Wordpress数据”规则中添加新行,如下所示。

# Rules for Web-app

(

rulename = "Wordpress Rule",

severity = $(SIG_HI),

emailto = [email protected]

)就是这样。保存并退出。

![图片[19]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/d7ab968b17091509.png)

接下来,重新生成配置并重新初始化Tripwire数据库。

sudo twadmin -m P /etc/tripwire/twpol.txt

sudo tripwire --init键入站点密钥密码以重新生成配置,键入本地密钥密码以进行重新初始化。

现在,在“/var/www/”目录中再次创建一个新文件,使用Tripwire手动检查系统,并通过电子邮件发送报告。

sudo tripwire --check --email-report你应该在收件箱里收到一封电子邮件报告。

![图片[20]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/101b833f3a091600.png)

接下来,对于cron配置,我们只需要定义tripwire命令运行的时间。我们将每天配置Tripwire系统检查。

使用下面的crontab命令创建新的cron。

sudo crontab -e -u root并将cron配置粘贴到下面。

0 0 * * * tripwire --check --email-report![图片[21]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/91403826c2091639.png)

保存并退出,然后重新加载cron。

systemctl restart cron![图片[22]_如何在Ubuntu 16.04上使用Tripwire IDS监视和检测修改的文件_马特资源网](http://www.pc-maint.com/wp-content/uploads/2025/05/f9db772750091707.png)

现在,系统将每天进行检查,并向您的电子邮件发送违反“Wordpress”规则的通知。

Tripwire IDS已在Ubuntu 16.04上安装和配置,系统上的所有文件和目录都已受到监控。您可以按照步骤4中的说明添加自己的规则集。

暂无评论内容